作為 Amazon Web Services (AWS) 用戶,了解安全組如何工作以及 最佳實踐 用於設置它們。

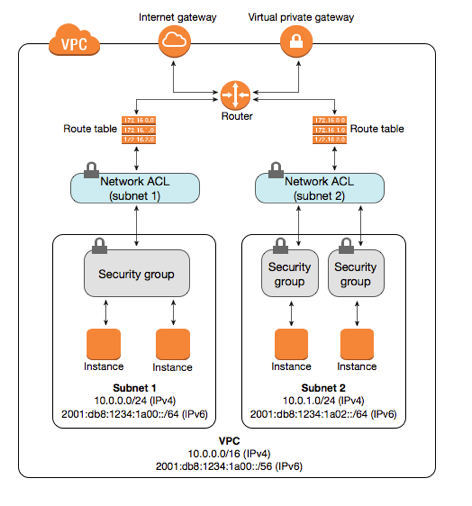

安全組充當 AWS 實例的防火牆,控制實例的入站和出站流量。

在這篇博文中,我們將討論四個重要的安全組最佳實踐,您應該遵循這些最佳實踐來確保您的數據安全。

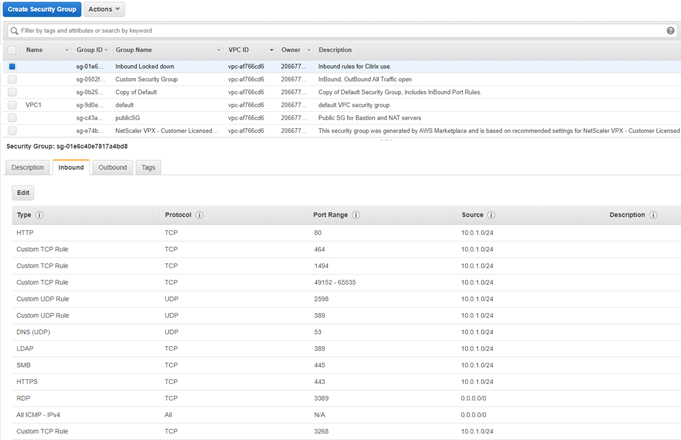

創建安全組時,您需要指定名稱和描述。 名稱可以是您想要的任何名稱,但描述很重要,因為它會幫助您稍後記住安全組的用途。 配置安全組規則時,需要指定協議(TCP、UDP 或 ICMP)、端口範圍、來源(任何地方或特定 IP地址),以及是否允許或拒絕流量。 重要的是只允許來自您知道和期望的可信來源的流量。

配置安全組時最常見的四種錯誤是什麼?

配置安全組時最常見的錯誤之一是忘記添加顯式拒絕所有規則。

默認情況下,AWS 將允許所有流量,除非有明確的規則拒絕它。 如果您不小心,這可能會導致意外的數據洩漏。 始終記得在安全組配置的末尾添加拒絕所有規則,以確保只有您明確允許的流量才能到達您的實例。

另一個常見的錯誤是使用過於寬鬆的規則。

例如,不建議允許端口 80(Web 流量的默認端口)上的所有流量,因為這會使您的實例容易受到攻擊。 如果可能,請在配置安全組規則時盡可能具體。 只允許您絕對需要的流量,僅此而已。

使您的安全組保持最新很重要。

如果您對應用程序或基礎架構進行了更改,請確保相應地更新您的安全組規則。 例如,如果您向實例添加新服務,則需要更新安全組規則以允許流向該服務的流量。 如果不這樣做,可能會使您的實例容易受到攻擊。

最後,避免使用太多離散的安全組。

您希望將不同安全組的數量保持在最低限度。 賬號被盜可能有多種原因,其中之一就是安全組設置不正確。 企業可以通過減少單獨安全組的數量來限制帳戶配置錯誤的風險。

通過遵循這四個重要的最佳實踐,您可以幫助確保 AWS 數據的安全。 安全組是其中的重要組成部分 AWS 安全,因此請務必花時間了解它們的工作原理並正確配置它們。

感謝您的閱讀!

您對 AWS 安全組有任何問題或意見嗎?

在下面的評論中讓我們知道或通過 contact@hailbytes.com 聯繫我們!

請務必在 Twitter 和 Facebook 上關注我們,以獲取有關 Amazon Web Services 所有內容的更多有用提示和技巧。

直到下一次!